R1(config)#do sho run

Building configuration...

Current configuration : 1202 bytes

!

version 12.4

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname R1

no ip cef

no ipv6 cef

spanning-tree mode pvst

interface Loopback0

ip address 172.16.0.1 255.255.255.224

!

interface Loopback1

ip address 172.16.0.33 255.255.255.240

!

interface Loopback2

ip address 172.16.0.49 255.255.255.248

!

interface Loopback3

ip address 172.16.0.57 255.255.255.252

!

interface FastEthernet0/0

no ip address

duplex auto

speed auto

shutdown

!

interface FastEthernet0/1

ip address 172.16.12.1 255.255.255.0

duplex auto

speed auto

!

interface Serial0/0/0

no ip address

clock rate 2000000

shutdown

!

interface Serial0/0/1

no ip address

clock rate 2000000

shutdown

!

interface Vlan1

no ip address

shutdown

!

router ospf 1

log-adjacency-changes

area 99 stub

network 172.16.0.0 0.0.0.31 area 99

network 172.16.0.32 0.0.0.15 area 99

network 172.16.0.48 0.0.0.7 area 99

network 172.16.0.56 0.0.0.3 area 99

network 172.16.12.0 0.0.0.255 area 99

!

ip classless

!

ip flow-export version 9

no cdp run

line con 0

!

line aux 0

!

line vty 0 4

login

end

_________________________

R2(config)#do sho run

Building configuration...

Current configuration : 1263 bytes

!

version 12.4

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname R2

no ip cef

no ipv6 cef

spanning-tree mode pvst

interface FastEthernet0/0

ip address 172.16.234.2 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 172.16.12.2 255.255.255.0

duplex auto

speed auto

!

interface Serial0/0/0

no ip address

clock rate 2000000

shutdown

!

interface Serial0/0/1

ip address 10.1.8.2 255.255.255.0

!

interface Vlan1

no ip address

shutdown

!

router ospf 1

log-adjacency-changes

area 99 stub no-summary

redistribute eigrp 1 subnets

network 172.16.12.0 0.0.0.255 area 99

network 172.16.234.0 0.0.0.255 area 0

!

ip classless

ip route 8.8.8.8 255.255.255.255 10.1.8.8 115

ip route 192.168.46.0 255.255.255.0 10.1.8.8 115

ip route 172.16.234.0 255.255.255.0 10.1.8.8 115

ip route 172.20.68.0 255.255.255.0 10.1.8.8 115

ip route 10.3.5.0 255.255.255.0 10.1.8.8 115

ip route 10.5.7.0 255.255.255.0 10.1.8.8 115

ip route 172.17.0.0 255.255.0.0 10.1.8.8 115

ip route 192.168.0.0 255.255.254.0 10.1.8.8

!

ip flow-export version 9

!

!

!

no cdp run

line con 0

!

line aux 0

!

line vty 0 4

login

end

______________________________

R3(config)#do sho run

Building configuration...

Current configuration : 780 bytes

!

version 12.4

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname R3

ip cef

no ipv6 cef

spanning-tree mode pvst

interface FastEthernet0/0

ip address 172.16.234.3 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 10.3.5.3 255.255.255.0

duplex auto

speed auto

!

interface Vlan1

no ip address

shutdown

!

router ospf 1

log-adjacency-changes

redistribute rip subnets

network 172.16.234.0 0.0.0.255 area 0

!

router rip

version 2

redistribute ospf 1 metric 14

network 10.0.0.0

no auto-summary

!

ip classless

!

ip flow-export version 9

!

!

!

no cdp run

line con 0

!

line aux 0

!

line vty 0 4

login

!

!

!

end

_______________________________________

R4(config)#do sho runn

Building configuration...

Current configuration : 803 bytes

!

version 12.4

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname R4

ip cef

no ipv6 cef

!

spanning-tree mode pvst

interface FastEthernet0/0

ip address 172.16.234.4 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 192.168.46.4 255.255.255.0

duplex auto

speed auto

!

interface Vlan1

no ip address

shutdown

!

router eigrp 1

redistribute ospf 1 metric 100000 10 255 1 1500

network 192.168.46.0

no auto-summary

!

router ospf 1

log-adjacency-changes

redistribute eigrp 1 subnets

network 172.16.234.0 0.0.0.255 area 0

!

ip classless

!

ip flow-export version 9

no cdp run

line con 0

!

line aux 0

!

line vty 0 4

login

end

___________________________________

R5(config)#do sho run

Building configuration...

Current configuration : 639 bytes

!

version 12.4

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname R5

ip cef

no ipv6 cef

spanning-tree mode pvst

interface FastEthernet0/0

ip address 10.5.7.5 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

ip address 10.3.5.5 255.255.255.0

duplex auto

speed auto

!

interface Vlan1

no ip address

shutdown

!

router rip

version 2

network 10.0.0.0

no auto-summary

!

ip classless

!

ip flow-export version 9

no cdp run

line con 0

!

line aux 0

!

line vty 0 4

login

!

!

!

end

_________________________________________

R6(config)#do sho run

Building configuration...

Current configuration : 936 bytes

!

version 12.4

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname R6

no ip cef

no ipv6 cef

spanning-tree mode pvst

interface Loopback0

ip address 8.8.8.8 255.255.255.255

!

interface FastEthernet0/0

no ip address

duplex auto

speed auto

shutdown

!

interface FastEthernet0/1

ip address 192.168.46.6 255.255.255.0

duplex auto

speed auto

!

interface Serial0/0/0

ip address 172.20.68.6 255.255.255.0

!

interface Serial0/0/1

no ip address

clock rate 2000000

shutdown

!

interface Vlan1

no ip address

shutdown

!

router eigrp 1

redistribute static

network 172.20.68.0 0.0.0.255

network 8.8.8.8 0.0.0.0

network 192.168.46.0

no auto-summary

!

ip classless

ip route 0.0.0.0 0.0.0.0 Loopback0

!

ip flow-export version 9

no cdp runR7(config)#do sho run

Building configuration...

Current configuration : 870 bytes

!

version 12.4

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname R7

ip cef

no ipv6 cef

spanning-tree mode pvst

interface Loopback0

ip address 172.17.0.1 255.255.248.0

!

interface Loopback1

ip address 172.17.8.1 255.255.252.0

!

interface Loopback2

ip address 172.17.12.1 255.255.254.0

!

interface Loopback3

ip address 172.17.14.1 255.255.255.0

!

interface FastEthernet0/0

ip address 10.5.7.7 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

no ip address

duplex auto

speed auto

shutdown

!

interface Vlan1

no ip address

shutdown

!

router rip

version 2

network 10.0.0.0

network 172.17.0.0

!

ip classless

!

ip flow-export version 9

no cdp run

line con 0

!

line aux 0

!

line vty 0 4

login

end

line con 0

!

line aux 0

!

line vty 0 4

login

!

!

!

end

___________________________________________

R7(config)#do sho run

Building configuration...

Current configuration : 870 bytes

!

version 12.4

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname R7

ip cef

no ipv6 cef

spanning-tree mode pvst

interface Loopback0

ip address 172.17.0.1 255.255.248.0

!

interface Loopback1

ip address 172.17.8.1 255.255.252.0

!

interface Loopback2

ip address 172.17.12.1 255.255.254.0

!

interface Loopback3

ip address 172.17.14.1 255.255.255.0

!

interface FastEthernet0/0

ip address 10.5.7.7 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

no ip address

duplex auto

speed auto

shutdown

!

interface Vlan1

no ip address

shutdown

!

router rip

version 2

network 10.0.0.0

network 172.17.0.0

!

ip classless

!

ip flow-export version 9

!

!

!

no cdp run

!

line con 0

!

line aux 0

!

line vty 0 4

login

!

!

!

end

_______________________________________________________

R8(config)#do sho run

Building configuration...

Current configuration : 1273 bytes

!

version 12.4

no service timestamps log datetime msec

no service timestamps debug datetime msec

no service password-encryption

!

hostname R8

no ip cef

no ipv6 cef

!

spanning-tree mode pvst

interface Loopback0

ip address 192.168.0.1 255.255.255.0

!

interface Loopback1

ip address 192.168.1.1 255.255.255.128

!

interface Loopback2

ip address 192.168.1.129 255.255.255.192

!

interface Loopback3

ip address 192.168.1.193 255.255.255.224

!

interface FastEthernet0/0

no ip address

duplex auto

speed auto

shutdown

!

interface FastEthernet0/1

no ip address

duplex auto

speed auto

shutdown

!

interface Serial0/0/0

ip address 172.20.68.8 255.255.255.0

clock rate 2000000

!

interface Serial0/0/1

ip address 10.1.8.8 255.255.255.0

clock rate 2000000

!

interface Vlan1

no ip address

shutdown

!

router eigrp 1

redistribute ospf 1 metric 100000 10 255 1 1500

redistribute static

network 172.20.68.0 0.0.0.255

network 192.168.0.0

network 192.168.1.0 0.0.0.127

network 192.168.1.128 0.0.0.63

network 192.168.1.192 0.0.0.1

no auto-summary

!

ip classless

ip route 172.16.0.0 255.255.240.0 10.1.8.2 115

!

ip flow-export version 9

no cdp run

!

line con 0

!

line aux 0

!

line vty 0 4

login

!

!

!

end

______________________________________________________________________________________________________________________________________________________________________________

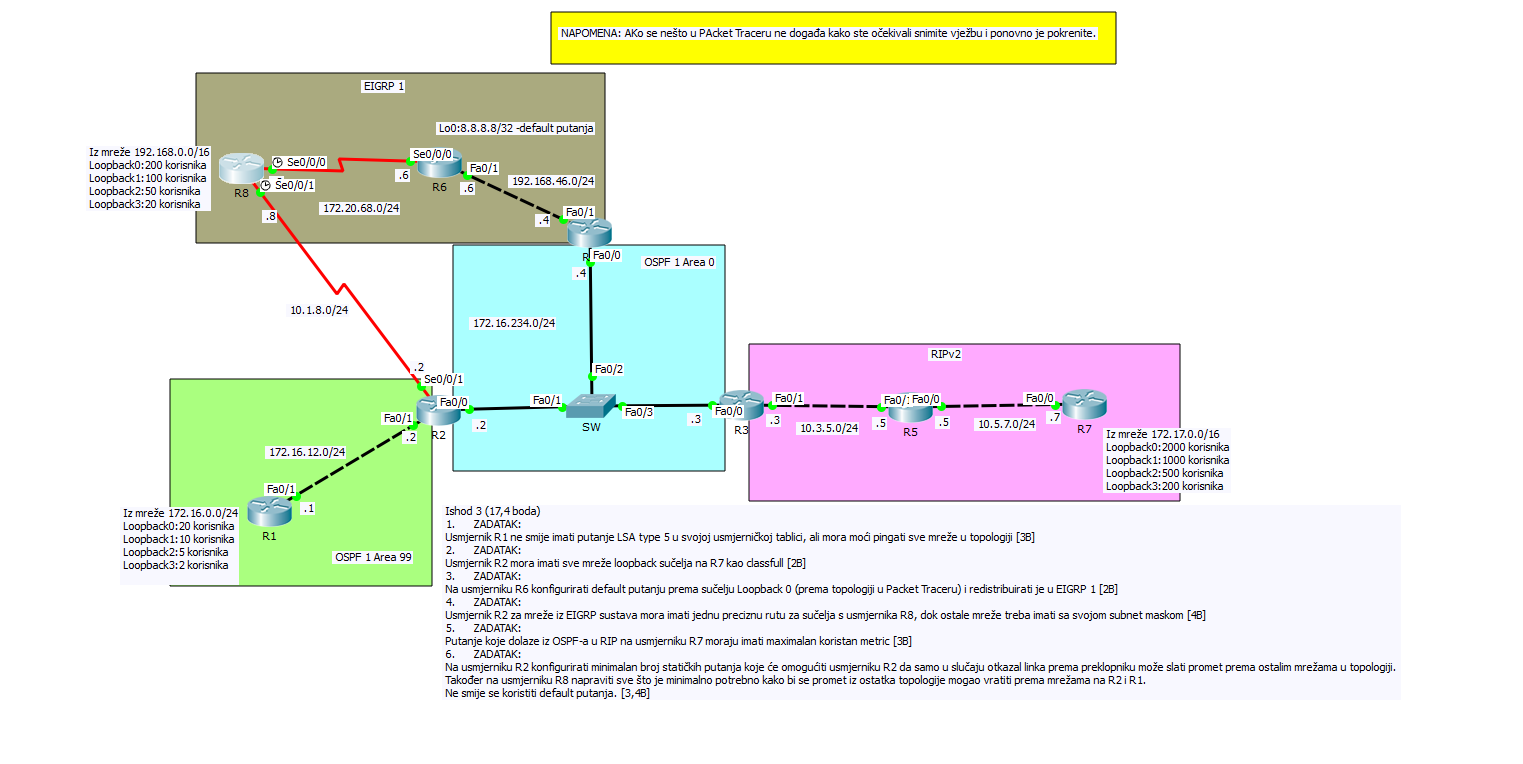

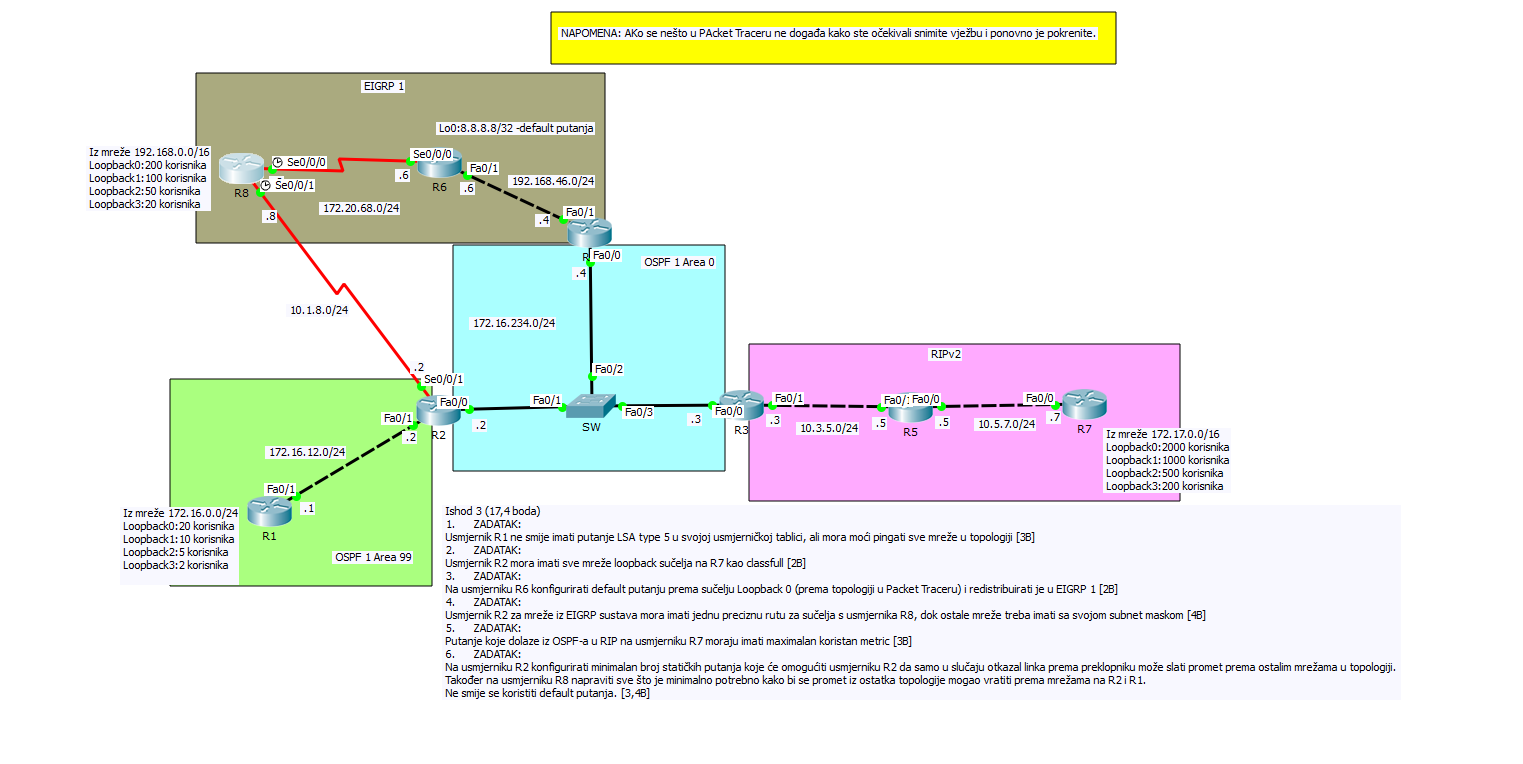

ISHOD 3

1. Usmjernik R1 ne smije imati putanje LSA type 5 u svojoj

usmjerničkoj tablici, ali mora moći pingati sve mreže u topologiji.

Na R1 routeru staviš da je "area 99 stub" a na R2 staviš da je

"area 99 stub no-summary" (jer ABR šalje informacije prema R1, a mi ne želimo da

šalje te LSA type 5).

2. Usmjernik R2 mora imati sve mreže loopback sučelja na R7 kao

classfull.

Odeš na R7:

router rip

auto-summary (i to je to: želimo sumarizirati te rute)

3. Na usmjerniku R6 konfigurirati default putanju prema sučelju

Loopback 0 i redistribuirati ju u EIGRP.

na R6:

ip route 0.0.0.0 0.0.0.0 Loopback 0

nakon toga ju redistribuirati:

router eigrp 1

redistribute static (provjeriš na drugim routerima u EIGRP-u da

li se u usmjerničkoj tablici pojavila ruta D*EX 0.0.0.0/0.....)

4. Usmjernik R2 za mreže iz EIGRP sustava mora imati jednu

preciznu rutu za sučelja s usmjernika R8, dok ostale mreže treba imati sa svojom

subnet maskom.

ip route 192.168.0.0 255.255.254.0 10.1.8.8 (sumariziraj rute na

papiru da ima samo jednu

preciznu rutu koja obuhvaća te sve rute). U ovom slučaju

192.168.0.0 sa subnet maskom

255.255.254.0 obuhvaća sve rute sa Loopback sučelja R8.

5. Putanje koje dolaze iz OSPF-a u RIP na usmjerniku R7 moraju

imati maximalan koristan metric.

Odeš na ruter koji redistribuira putanje iz OSPF-a u RIP a to je

R3.

router rip

redistribute ospf 1 metric 14 (provjeri na routeru R7 u

usmjerničkoj tablici da li postoji

ruta sa brojem 15 u zagradi, jer 15 je maksimalno korisno)

R 192.168.46.0/24 [120/15] via 10.5.7.5, 00:00:11,

FastEthernet0/0 - ovak mora izgledati (uvijek si provjeri na R7 da li je stvarno

15 nakon unešene naredbe)

6. Na usmjerniku R2 konfigurirati minimalan broj statičkih

putanja koje će omogućiti usmjerniku R2 da samo u slučaju otkaza linka prema

preklopniku može slati promet prema ostalim mrežama u topologiji. Također na

usmjerniku R8 napraviti sve što je minimalno potrebno kako bi se promet iz

ostatka topologije mogao vratiti prema mrežama na R2 i R1. Ne smije se koristiti

default putanja.

Na R2:

ip route 8.8.8.8 255.255.255.255 10.1.8.8 115

ip route 192.168.46.0 255.255.255.0 10.1.8.8 115

ip route 172.16.234.0 255.255.255.0 10.1.8.8 115

ip route 172.20.68.0 255.255.255.0 10.1.8.8 115

ip route 10.3.5.0 255.255.255.0 10.1.8.8 115

ip route 10.5.7.0 255.255.255.0 10.1.8.8 115

ip route 172.17.0.0 255.255.0.0 10.1.8.8 115

pazi kod unosa ovih ruta da ne poništiš rutu iz 3. zadatka

Ovaj broj na kraju 115 (AD) mora biti veći od broja AD-a kod

OSPF-a jer od OSPF-a dobiva sve putanje. Kod OSPF-a je AD 110, a mi ćemo staviti

veći (115) da bi nam ta ruta koju smo unijeli na R2 postala floating route (ne

vidi se u routing tablici dok ne ugasimo link fa0/0

R2).

Na R8:

ip route 172.16.0.0 255.255.240.0 10.1.8.2 115

tu stavljamo rutu koja vodi do R1 i R2 i još ju trebamo

redistribuirati u EIGRP da ju i ostali routeri dobe kad otkaže link (routeri u

EIGRP mreži)

router eigrp 1

redistribute static

___________________________________________________________________________________________________

OSNOVNI PRINCIPI USMJERAVANJA

• Princip 1: Svaki usmjernik donosi odluku o usmjeravanju paketa

nezavisno,na osnovu informacija koje ima u svojoj usmjerničkoj tablici

• Princip 2: Činjenica da jedan usmjernik ima informaciju o nekoj

mreži u svojoj tablici,ne znači da tu istu informaciju imaju i ostali usmjernici

• Princip 3: Informacija o putanji od jedne mreže do druge, ne

znači da postoji i informacija o povratnoj putanji

• U usmjerničkoj tablici se nalaze samo najbolje putanje!

USMJERNIČKA TABLICA (Routing table)

• Tablica u kojoj se nalaze najbolje odabrane (ručno ili putem

usmjerničkog protokola) putanje do odredišnih mreža unutar i izvan

sustava/organizacije

PODJELA USMJERNIČKIH PROTOKOLA

• Classfull vs Classless

o Classfull protokoli (RIPv1 i IGRP)

o Ne podržavaju VLSM i CIDR

o Informacije u updateu ne sadrže subnet masku

o Postoji problem sa diskontinuiranim mrežama

• Distance Vector vs Link State

o Usmjernici koji koriste „Distance Vector” protokole šalju

informacije o pojedinim udaljenim mrežama na temelju kojih usmjernici

sastavljaju usmjerničke tablice i usmjeravaju promet

o Usmjernici koji koriste „Link State” protokole šalju

informacije o topologiji (stanju svih linkova) na temelju koje svaki usmjernik

za sebe računa najkraći put do svakog odredišta

• Distance Vector protokoli

o RIPv1, RIPv2, IGRP, EIGRP

o Ruter koji koristi Distance vector protokol ne zna za cijelu

topologiju mreže, već samo zna za:

? Smjer ili interface kroz koji treba slati promet (next hop ili

exit interface)

? Udaljenost do odredišne mreže (metric)

o PREDNOSTI:

? Jednostavna implementacija i održavanje (osim EIGRP)

? Nisu zahtjevni što se tiče resursa na ruteru (CPU, RAM)

o NEDOSTATCI:

? Spora konvergencija (stabilno stanje)-osim EIGRP

? Ograničena skalabilnost (FLAT protokoli-nema hijerarhije)-osim

eventualno EIGRP ali ne za velike meže kao OSPF

? Petlje usmjeravanja (Routing loops)

KONVERGENCIJA je stanje u kojem svi usmjernici imaju konzistentne

i točne informacije o tome kako doći do pojedinih mreža. Mreža nije potpuno

funkcionalna dok se nije konvergirala.

PREDNOSTI LINK STATE PROTOKOLA

• Svaki ruter gradi svoju topologijsku tablicu na temelju koje

odabire najbolju putanju

• Brza konvergencija mreže zbog trenutnog floodanja LSA

• LSA se šalje samo kada je promjena u topologiji i sadrži samo

informacije koje se tiču promjene (nema periodičkih updatea-osim Paranoid

update/link state refresh svakih 30 minuta))

• Hijerarshijski dizajn (više područja AREA) što omogućava

rasterećenje resursa rutera

• Zahtjevnijij su zbog veće potrošnja resursa (CPU i RAM,

bandwidth) zbog SPF algoritma, velike topologijske tablice i više paketića, ali

za to postoji hijerarhijski dizajn

o

• Sa network naredbom usmjernik

o Oglašava određenu mrežu u routing protokol

o Na tu mrežu šalje update odnosno uspostavlja vezu sa susjedima

Razlika ospf i eigrp?

EIGRP (Enhanced Interior Gateway Routing Protocol)

• EIGRP je DV (distance-vector) protokol u vlasništvu Cisca.

• Temeljna svojstva EIGRP protokola:

o Brza konvergencija *

o Parcijalna ažuriranja

o Podrška za više mrežnih protokola * (PDM)

o Upotrebna multicast i unicast načina komunikacije

o Podrška za VLSM i CIDR

o Podržava sve podatkovne protokole i topologije na jednostavan

način

o Podržava automatsku sumarizaciju i manualnu sumarizaciju na

sučelju

Faktori koji utječe na skalabilnost EIGRP protokola

• Količina usmjerničkih podataka koji se izmenjuju između

usmjernika. Bez ispravne sumarizacije, ovo može postati veliki problem

• Broj usmjernika na koje se odnosi promjena u topologiji

• Dubina same topologije, odnosno broj usmjernika kroz koje mora

putovati informacija da stigne do svih usmjernika

• Broj alternativnih putanja u mreži

EIGRP Glavni Pojmovi

• Feasible Distance (FD) - Udaljenost tog usmjenika do odredišta

• Advertised Distance (AD) - ili Reported Distance(RD) je

udaljenost susjednog usmjernika do odredišta

• Successor - Susjedni usmjenik preko kojeg je najkraći put do

odredišne mreže najbolja ruta (ili rute) koja ide iz topologijske tablice u

usmjerničku tablicu

• Feasible successor (FS) - Alternativni put do odredišta, koji

nije najbolji, ali s kojim nema mogućnosti za nastanak petlje

EIGRP FeasibilityCondition

• Reported distance-RD (ili Advertised distance-AD) neke rute

mora biti manjaod Feasible distance trenutne Successor rute, da bi se ta ruta

smatrala Feasible successor (Backup ruta)

SUMARIZACIJA

• EIGRP po na starijim verzijama IOS-a

(InternetworkOperatingSystem) defaulturadi automatsku sumarizaciju na granicama

klasa mreža

• Ako je usmjernik na granici klasa mreža tada radi summarizaciju

i u routing tablici postoje rute koje pokazuju prema Null 0 sučelju (odbacivanje

paketa ako ne postoji specifična “Child” ultimativna ruta)

• Automatsku summarizaciju isključujemo naredbom: no auto-summary

OSPF (Open Shortest Path First)

OSPF svojstva uključuju:

• Brzu konvergenciju

• Podršku za VLSM

• Efikasno trošenje bandwidtha –usmjerničke poruke se šalju samo

kada se dogodi promjena

• Podržavaju velike mreže

• Usmjeravanje je temeljeno na samostalnom izračunu najbolje

putanje na svakom usmjerniku

• Grupiranje usmjernika u područja (Areas)

OSPF terminologija

• Types of OSPF routers:

o Internalrouter

o Backbonerouter

o Area Border Router(ABR)

o Autonomous System Boundary Router(ASBR)

o DesignatedRouter(DR)

o Backup DesignatedRouter(BDR)

LSU:

LSA tip 1 – Router LSA

• Ovaj tip LSA generiraju usmjernici i njeme opisuju svoju

direktno spojenu mrežu, kao unutar-područnu rutu

o Šalje se jedino unutar područja gdje je generiran i ne prolazi

ABR

LSA tip 2 – Network LSA

• LSA type2 se koristi za oglašavanje L2 broadcast(ethernet)

elemenata u mreži i oglašavaju ih DR usmjernici

o Šalje se jedino unutar područja gdje je generiran i ne prolazi

ABR

LSA tip 3 – Summary LSA

• LSA type 3 oglašavju ABR usmjernici

o Svaki ABR usmjernik koji zaprimi ovu informaciju, prosljeđuje

je dalje kroz cijeli autonomni sustav

o Predefinirano, rute nisu sumarizirane i Type 3 LSA je generiran

za svaki subnet

LSA tip 4 – Summary LSA

• LSA Type 4 je generiran od strane ABR kako bi oglasio ASBR u

svom području, prema svim ostalim područjima unutar autonomnog sustava

LSA Type 5: External LSA

• LSA Type 5 je generiran od strane ASBR usmjernika kako bi

oglasio mreže iz drugog autonomnog sustava

o Type 5 LSA oglašava ASBR dok ih svi ABR prosljeđuju kroz

autonomni sustav

LSA Type 6: Multicast OSPF

LSA Type 7: NSSA LSA

• LSA Type 7 je generiran od strane ASBR unutar područja (AREA)

kao što su: NSSA (Not-to-stubby-area) i Totally-Stubby NSSA, kako bi se opisale

rute redistribuirane unutar NSSA.

o LSA type 7 se prevodi u LSA type 5 na prvom ABR usmjerniku i

kao Type 5 ostaju kroz ostatak OSPF domene

ASBR E1 rute - Kod E1 ruta, metrika se uvećava kako ruta putuje

kroz OSPF domenu

ASBR E2 rute - Kod E2 ruta, metrika se ne mjenja kako ruta putuje

kroz OSPF domenu

•E2 je predefiniran odabir na ASBR usmjernicima

ACL – Access Control List

• Liste za kontrolu pristupa

• Filtriranje: Upravljanje IP prometom filtriranjem IP paketa

o Dozvoliti ili zabraniti pakete koji prolaze kroz router (ULAZE

ili IZLAZE)

o Dozvoliti ili zabraniti pristup na VTY ulaze routera (udaljeni

pristup)

o Bez ACL, svi paketi bi mogli slobodno putovati kroz cijelu

mrežu

• Klasifikacija: Klasifikacija paketa prema vrsti prometa i

namjeni

o Određivanje prometa za VPN tunel

o Određivanje mreža koje će biti redistribuirane

o Određivanje prometa koji će biti NAT-iran

Vrste ACL:

• Standardne ACL

o Provjeravaju samo dolaznu adresu (ne prepoznaju protokol)

o Generalno dozvoljavaju il izabranjuju sve protokole

• Proširene ACL

o Provjeravaju dolaznu i odredišnu adresu (prepoznaju protokol

o Generalno dozvoljavaju ili zabranjuju određeni

protokol/aplikaciju

• Dvije su metode za unos ACL:

o Numerirane ACLs koriste brojeve za identifikaciju

o Nazivne ACLs koriste opisno ime ili broj za identifikaciju

Kako Konfigurirati ACLs

• Samo jedna ACL po sučelju, protokolu i smjeru je dozvoljena.

• Redoslijed postavljanja uvijeta kreće od prvog u listi prema

zadnjem u listi, stoga je poželjno učestale uvijete stavljati na početak liste

tako da usmjernik troši manje resursa za “čitanje” ACL

• Zadnji uvijet u ACL je uvijek implicitna zabrana svega, stoga

svaka lista treba imati barem jednu dozvolu.

• ACL se pišu u globalnom konfiguracijskom modu a zatim se

primjenjuju na dolazna ili odlazna sučelja.

•

• Proširene ACL postavljajte što je moguću bliže izvoru podataka

• Standardne ACLs postavljajte što je moguće bliže odredištu

Alati i servisi za održavanje mreže

• Network Time service –UDP port123, UTC defaulttime zone

• Služi za sinkronizaciju točnog vremena na svim uređajima u

mreži što je posebno važno za logove i za TSHOOT, ali i za stvari poput

certifikata ili vremenski kontroliranog pristupa sustavu

Logging service

• Svi uređaji uglavnom imaju mogućnost generiranja log poruke

koje opisuju događaje na uređaju

• Poruke se razlikuju po razini kritičnosti (uključivanje

sučelja, uspostava susjedskih odnosa, otkaz ventilatora…)

Backup and restore

• Ovo je ključni dio održavanja svake mreže

• Backupiramo konfiguracije, software koji je na uređajima,

firmwarekoji je na uređajima ,Operativni sustavi koji su na uređajima

(snapshotovi, img…)

• Backup radimo korištenjem FTP, SCP, HTTP, HTTPS… i sličnih

protokola.nakon svake izmjene konfiguracije

• ARCHIVE - Backup konfiguracije u FLASH memoriju ili na ftp

server periodički (možemo i ručno)

Stvaranje “BASELINE”

• Baselineje normalno operativno stanje mreže

• “Baseline” mora obuhvaćati minimalno jedan poslovni ciklus u

kojem se pojavljuju svi aspekti funkcioniranja mreže

• Neke od stvari koje bi svakako bile korisne mjeriti za

“Baseline” su

o Opterečenje sučelja (bandwidth)

o CPU i RAM load servera i mrežne opreme

o Vrsta i udio pojedinog prometa u mreži

o Učestalost napada na važne servise

o Mjerenja performansi pojedinih servisa

• Sve ove stvari su korisne prilikom troubleshootinga, ali

također i za planiranje razvoja mrežne infrastrukture

Floating route

- Koristi se kao backup ruta za primarnu statičku rutu ili

dinamički ruting protokol

- Ne vidi se u ruting tablici dok se ne ugasi primarni link

- Konfigurira se kao statička ruta ali se stavlja veći AD od

primarne rute

R1(config)#ip route 10.55.20.0 255.255.255.0 10.62.21.2 200

***************************************************************************************************************************************

http://ouprm.blogspot.hr/

USMJERAVANJE

·

Proces prosljeđivanja paketa

od izvora podataka komunikacije do odredišta

·

Usmjeravanje obavljaju

usmjernici (Router)

·

Na putanji (Route) od

ishodišta do odredišta može biti više usmjernika i svaki od njih analizira paket

kako bi odlučio gdje ga treba poslati

·

Informacije koje koriste

usmjernici za odluku nalaze se u usmjerničkoj tablici (Routing Table)

STATIČKO vs DINAMIČKO AŽURIRANJE

STATIČKO AŽURIRANJE

·

Jednostavne mreže

·

Sve putanje se moraju

konfigurirati ručno

·

Bilo kakva promjena se mora

ručno konfigurirati

·

Podložno je greškama više

nego dinamičko usmjeravanje

·

Primjena:

o

Stub lokacije

o

Default putanja

DINAMIČKO AŽURIRANJE

·

Složene mreže

·

Koriste se usmjernički

protokoli(Routing protocols)za razmjenu putanja

·

Mreža se brzo i automatski

prilagođava promjenama

·

Usmjernički protokoli koriste

·

Primjena:

o

Višestruke konekcije prema

odredištu

o

Velike mreže

OSNOVNI

PRINCIPI

USMJERAVANJA

·

Princip 1:

Svaki usmjernik donosi odluku o usmjeravanju paketa nezavisno,na osnovu

informacija koje ima u svojoj usmjerničkoj tablici

·

Princip

2: Činjenica da jedan usmjernik ima

informaciju o nekoj mreži u svojoj tablici,ne znači da tu istu informaciju imaju

i ostali usmjernici

·

Princip

3: Informacija o putanji od jedne

mreže do druge, ne znači da postoji i informacija o povratnoj putanji

·

U usmjerničkoj tablici se

nalaze samo najbolje putanje!

USMJERNIČKA TABLICA

(Routing table)

·

Tablica u kojoj se nalaze

najbolje odabrane (ručno ili putem usmjerničkog protokola) putanje do odredišnih

mreža unutar i izvan sustava/organizacije

OSNOVNA STRUKTURA USMJERNIČKE TABLICE

IZVOR INFORMACIJA O PUTANJI

·

Oznaka za izvor informacije

je slovo u prvoj koloni, ispisa

routing tablice, a može označavati:

o

Direktno spojenu mrežu na

sučelje usmjernika

o

Statički upisanu putanju do

udaljene mreže

o

Dinamički upisanu putanju do

udaljene mreže pomoću nekog od usmjerničkih protokola

PODJELA USMJERNIČKIH PROTOKOLA

·

Classfull vs Classless

o

Classfull protokoli (RIPv1 i

IGRP)

o

Ne podržavaju VLSM i CIDR

o

Informacije u updateu ne

sadrže subnet masku

·

Distance Vector vs Link State

o

Usmjernici koji koriste

„Distance Vector” protokole šalju informacije o pojedinim udaljenim mrežama na

temelju kojih usmjernici sastavljaju usmjerničke tablice u usmjeravaju promet

o

Usmjernici koji koriste „Link

State” protokole šalju informacije o topologiji (stanju svih linkova) na temelju

koje svaki usmjernik za sebe računa najkraći put do svakog odredišta

·

Distance Vector protokoli

o

RIPv1,

RIPv2, IGRP, EIGRP

o

Ruter koji koristi Distance

vector protokol ne zna za cijelu topologiju mreže, već samo zna za:

§

Smjer ili interface kroz koji

treba slati promet (next hop ili exit interface)

§

Udaljenost do odredišne mreže

(metric)

o

PREDNOSTI:

§

Jednostavna implementacija i

održavanje (osim EIGRP)

§

Nisu zahtjevni što se tiče

resursa na ruteru (CPU, RAM)

o

NEDOSTATCI:

§

Spora konvergencija (stabilno

stanje)-osim EIGRP

§

Ograničena skalabilnost (FLAT

protokoli-nema hijerarhije)-osim eventualno EIGRP ali ne za velike meže kao OSPF

§

Petlje usmjeravanja (Routing

loops)

KONVERGENCIJA je

stanje u kojem svi usmjernici imaju konzistentne i točne informacije o tome kako

doći do pojedinih mreža. Mreža nije potpuno funkcionalna dok se nije

konvergirala.

PREDNOSTI LINK STATE

PROTOKOLA

·

Svaki ruter gradi svoju

topologijsku tablicu na temelju koje odabire najbolju putanju

·

Brza konvergencija mreže zbog

trenutnog floodanja LSA

·

LSA se šalje samo kada je

promjena u topologiji i sadrži samo inforamcije koje se riču promjene (nema

periodičkih updatea-osim Paranoid update/link state refresh svakih 30 minuta))

·

Hijerarshijski dizajn (više

područja AREA) što omogućava rasterećenje resursa rutera

·

Zahtjevnijij su zbog veće

potrošnja resursa (CPU i RAM, bandwidth) zbog SPF algoritma, velike topologijske

tablice i više paketića, ali za to postoji

KRITERIJ ZA ODABIR PUTANJA

·

Ukoliko usmjernik ima više

izvora informacija o mogućim putanjama do neke mreže koje može koristiti (RIP,

OSPF, EIGRP, Static...), usmjernik mora odabrati najbolju putanju koristeći

slijedeće elemente:

o

Dostupnost Next-hop adrese

(ako nije dostupna next-hop adresa ta ruta se uopće ne uzima u obzir)

o

Administrative

distance (Vjerodostojnost)ako ima

istu putanju iz više izvora tada koristi AD za odabir najbolje putanje

o

Metric(mjera

kvalitete putanje)ako je odabrao izvor, tada gleda metrik i odabire najbolju

putanju od određenog izvora

o

Prefix

length (najviše mrežnih bitova se

poklapa) putanje prema “istim mrežama” s različitim prefiksima koegzistiraju u

usmjerničkoj tablici, najdulji prefix je najbolji

|

ADMINISTRATIVE

DISTANCE

Routing Protocol

|

Administrative

distance

|

|

Directly connected

interface

|

0

|

|

Static route

|

1

|

|

EIGRP summary route

|

5

|

|

External BGP

|

20

|

|

Internal EIGRP

|

90

|

|

IGRP

|

100

|

|

OSPF

|

110

|

|

IS-IS

|

115

|

|

Routing Information

Protocol (RIP)

|

120

|

|

Exterior Gateway Protocol (EGP)

|

140

|

|

On Demand Routing (ODR)

|

160

|

|

External EIGRP

|

170

|

|

Internal BGP

|

200

|

|

Unknown

|

255

|

|

METRIC

USMJERNIČKI PROTOKOL

|

METRIC

|

|

RIPv1 i v2

|

HOP COUNT

|

|

EIGRP

|

Složeni metric temeljen na bandwidth i delay

|

|

OSPF

|

cost temeljen na bandwidth linka 100Mbps=1

|

STATIČKO USMJERAVANJE

nexthop address -

Susjedna adresa (next hop

address) je IP adresa na drugom kraju veze, odnosno IP adresa susjednog

usmjernika

izlazno sučelje - Ako

koristimo serial sučeljana usmjerniku, putanja može biti definirana korištenjem

tog izlaznog sučelja umjesto next-hop adrese (ne vrijedi za ethernet)

RIPv1 i RIPv2

·

Distance Vector protokol

-usmjernik ne zna kompletnu topologiju mreže, već samo smjer prema cilju i

udaljenost do cilja

·

RIPv1 Klasificirani protokol

(classfull)-ne podržava diskontinuirane mreže, VLSM i CIDR-RIPv2 je classless

·

Mjera kvalitete puta (metric)

-Koristi broj usmjernika kroz koje paket mora proći (hop count), rade automatsku

summarizacijuna granicama klasa mreža

·

Maksimalni doseg RIP

protokola je 15 hopova, sve preko toga je nedstupno (metric 16 se smatra

beskonačnim i koristi se za poison revers mehanizam)

·

Razmjena informacija o

putevima do određenih mreža je u intervalima od 30 sekundi

·

RIPv1 šalje broadcastpakete

svakih 30 sekundi (u IP zaglavlju na mrežnom sloju i podatkovnom zaglavlju na

podatkovnom sloju su broadcastodredišne adrese)-RIPv2 multicast224.0.0.9

·

Informacije RIP protokola su

enkapsuliraneu UDP datagramuBroj ishodišnog i odredišnog porta je 520

·

Za traženje najboljih puteva

koristi se Bellman-Ford algoritam

·

Loadbalancepreko 4 putanje,

max. 25 ruta u updateu

·

Sa

network naredbom usmjernik

o

Oglašava određenu mrežu u

routing protokol

o

Na tu mrežu šalje update

odnosno uspostavlja vezu sa susjedima

REDISTRIBUCIJA INFORMACIJA

IZMEĐU USMJERNIČKIH PROTOKOLA

1. Ruter koji povezuje dva

sustava ima konfigurirana oba usmjernička protokola

2. Pod svakim od usmjerničkih

protokola konfiguriramo što želimo “ubaciti” u taj usmjernički protokol

(statičke rute, connected rute, RIP, EIGRP...)

3. Možemo postaviti različite

parametre za redistribuciju (metric, filtriranje...)

EIGRP (Enhanced Interior

Gateway Routing Protocol)

·

EIGRP je DV (distance-vector)

protokol u vlasništvu Cisca.

·

Temeljna svojstva EIGRP

protokola:

o

Brza konvergencija *

o

Parcijalna ažuriranja

o

Podrška za više mrežnih

protokola * (PDM)

o

Upotrebna multicast i unicast

načina komunikacije

o

Podrška za VLSM i CIDR

o

Podržava sve podatkovne

protokole i topologije na jednostavan način

o

Podržava automatsku

sumarizaciju i manualnu sumarizaciju na sučelju

EIGRP Glavni Pojmovi

·

Feasible Distance (FD)

- Udaljenost tog usmjenika do odredišta

·

Advertised

Distance (AD) - ili Reported

Distance(RD) je udaljenost susjednog usmjernika do odredišta

·

Successor

- Susjedni usmjenik preko kojeg je najkraći put do odredišne mreže najbolja ruta

(ili rute) koja ide iz topologijske tablice u usmjerničku tablicu

·

Feasible

successor

(FS) - Alternativni put do

odredišta, koji nije najbolji, ali s kojim nema mogućnosti za nastanak petlje

ReliableTransport

Protocol(RTP)

·

EIGRP ne koristi TCP ili UDP

protokol na transportnom sloju zbog toga što Appletalki IPX nepodržavaju

protokole iz TCP/IP modela

·

ReliableTransport

Protocol(RTP) je protokol transportnog sloja, korišten od strane EIGRP protokola

za slanje i primanje EIGRP paketa

·

RTP protokol omogućava

pouzdan(Update, Query, Reply) i nepouzdan(Hello, Acknowledge) način slanja

paketa

·

EIGRP protokol koristi 5

tipova paketa:

o

Hello, Acknowledge, Update,

Query i Reply

·

EIGRP po na starijim

verzijama IOS-a (InternetworkOperatingSystem) defaulturadi automatsku

sumarizaciju na granicama klasa mreža

·

Ako je usmjernik na granici

klasa mreža tada radi summarizaciju i u routing tablici postoje rute koje

pokazuju prema Null 0 sučelju (odbacivanje paketa ako ne postoji specifična

“Child” ultimativna ruta)

·

Automatsku summarizaciju

isključujemo naredbom: no auto-summary

·

EIGRP metrika

·

•EIGRP protokol koristi

kompozitnu metriku sastavljenu od:

o

Bandwith*

o

Delay*

o

Reliability

o

Load

·

bandwidth

o

EIGRP koristi najniži

postavljeni BW do odredišta

o

Vrijednost bandwidtha na

fizičkom sučelju ne odgovara uvijek stvarnom bandwidthu, stoga je potrebno

postaviti stvarnu vrijednost

·

delay

o

EIGRP delay nam govori koliko

je ukupno kašnjenje do odredišne

mreže

o

EIGRP delay je fiksno

postavljena vrijednost ovisno o tipu sučelja

·

Reliability je vjerojatnost

da će dana veza biti prekinuta

o

Mjeri se prema skali 0 –255,

gdje veći broj označava pouzdaniju vezu

·

Load je definiran količinom

prometa koji prolazi kroz zadanu vezu

o

Mjeri se prema skali 1 –255,

gdje veći broj

·

EIGRP Load Balancing

o

Sve rute koje su jednake

najmanjoj metrici, završavaju u usmjerničkoj tablici

o

Predefiniranoih može biti

najviše 4, može se podesiti za najviše 16 ruta za load balancing

o

Za onemogučavanje load

balancinga, sa naredbom maximum-path odabiremo vrijednost 1

Faktori koji utječe na

skalabilnost EIGRP protokola

·

Količina usmjerničkih

podataka koji se izmenjuju između usmjernika. Bez ispravne sumarizacije, ovo

može postati veliki problem

·

Broj usmjernika na koje se

odnosi promjena u topologiji

·

Dubina same topologije,

odnosno broj usmjernika kroz koje mora putovati informacija da stigne do svih

usmjernika

·

Broj alternativnih putanja u

mreži

OSPF (Open Shortest Path

First)

OSPF

svojstva uključuju:

·

Brzu konvergenciju

·

Podršku za VLSM

·

Efikasno trošenje bandwidtha

–usmjerničke poruke se šalju samo kada se dogodi promjena

·

Podržavaju velike mreže

·

Usmjeravanje je temeljeno na

samostalnom izračunu najbolje putanje na svakom usmjerniku

·

Grupiranje usmjernika u

područja (Areas)

OSPF terminologija

·

OSPF databases/ tables:

o

OSPF adjacency database=

Tablica susjeda

o

OSPF link-state database=

Topologijska tablica

o

OSPF forwarding database=

Usmjerničkatablica

·

Link-state advertisements

(LSAs)

·

Link-State Database (LSDB)

·

Shortest-Path First (SPF)

Routing Algorithm

·

SPF Tree

·

OSPF Areas

- Backbone (transit) and standard areas.

·

Types of OSPF routers:

o

Internalrouter

o

Backbonerouter

o

Area Border Router(ABR)

o

Autonomous System Boundary

Router(ASBR)

o

DesignatedRouter(DR)

o

Backup DesignatedRouter(BDR)

Dva rutera neće ostvariti

susjedske odnose ako:

o

Subnet maska na sučeljima

nije ista

o

Ako su Hello i Dead timeri

nisu isti na oba susjeda

o

Ako Tip mreže nije isti

(Network type)

o

Ako AREA nije ista

o

Ako nismo točno upisali

NETWORK naredbu

o

Authentication type i

password

o

Stub area flag

OSPF definira 5 tipova mreža:

o

Point-to-point

o

Broadcast Multiaccess

o

NonbroadcastMultiaccess(NBMA)

o

Point-to-multipoint

o

Virtual links

Cisco definira dodatna 3 moda

o

Point-to-multipoint

nonbroadcast

o

Broadcast

o

Point-to-point

Odabir DR i BDR se vrši na

slijedeći način:

·

Ruter s najvišim OSPF

prioritetom na sučelju shared segmenta (po defaultu priority je 1 tako da taj

dio nema utjecaj na odabir DR i BDR) ako je priority 0tada taj ruter ne

sudjeluje u odabiru DR i BDR!

·

Ako je Priority jednak tada

se u obzir uzima najviši Router-ID

·

Ako je u mreži odabran DR, ni

jedna novi ruter bez obzira na viši priority ili Router-ID neće utjecati na

stanje (radi stabilnosti mreže)

·

Ako otkaže DR, jedino BDR

može postati DR, ni jedan drugi ruter bez obzira na Priority ili Router-ID (radi

stabilnosti mreže)

·

Ako se ruter koji je bio DR

vrati u mrežu također neće utjecati na stabilno stanje

Redistribucija nekog

usmjerničkog protokola (RIP, EIGRP)

·

Ako u OSPF redistribuiramo

npr. RIP ili EIGRP rute tada moramo

dodati naredbu “subnets” kako bi OSPF redistribuirao mreže bez obzira na subnet

masku. Ako to ne upišemo tada OSPF redistribuira samo mreže koje imaju subnet

masku klase (A,B,C)

Bez

naredbe subnets neće proći 172.16.1.0 /24 ili 10.1.1.0/25, ali hoće proći

10.0.0.0/8 ili 172.16.0.0/16

Router(config-router)#redistribute eigrp 1 subnets

OSPF AREA

•Kako bi

se minimizirao broj osvježavanja u mreži i broj usmjernika koji te poruke

primaju, cijela OSPF topologija se dijeli u više područja

•Karakteristike OSPF područja uključuju:

o

Minimiziranje usmjerničkih

tablica

o

Lokalizacija utjecaja

promjena u topologiji na jedno područje

o

Razmjena LSA paketa završava

na granici jednog područja

o

Zahtijeva hijerarhijski

dizajn

Tipovi OSPF paketa

·

Hello

-Otkrivanje susjeda i uspostava susjedskih odnosa

·

DBD(DanabaseDescription)-Za

provjeru sinkoriziranostibaza između (OSPF) usmjernika-sadrži popis poznatih

usmjernika

·

LSR(Link

State Request)-Zahtjev za specifičnim zapisima (stanjima linkova)

·

LSU(Link

stateUpdate)

o

se koriste kao odgovor na LSR

paket i kao slanje nove informacije o promjeni u topologiji

o

paketi sadrže više tipova LSA

(Link State Advertisement)-update

·

LSAck(Link

State Acknowledgement)-potvrda

LSU:

LSA tip

1 – Router LSA

·

Ovaj tip LSA generiraju

usmjernici i njeme opisuju svoju direktno spojenu mrežu, kao unutar-područnu

rutu

o

Šalje se jedino unutar

područja gdje je generiran i ne prolazi ABR

o

LSA uključuje listu svih

direktno spojenih linkova koji su označeni sa ID-em usmjernika koji ih oglašava

o

U usmjerničkoj tabeli ovaj

tip rute je označen sa „O”

LSA tip

2 – Network LSA

·

LSA type2 se koristi za

oglašavanje L2 broadcast(ethernet) elemenata u mreži i oglašavaju ih DR

usmjernici

o

Šalje se jedino unutar

područja gdje je generiran i ne prolazi ABR

o

Link-stateID je DR

o

Ovaj tip rute je označen sa

„O”

LSA tip

3 – Summary LSA

·

LSA type 3 oglašavju ABR

usmjernici

o

Svaki ABR usmjernik koji

zaprimi ovu informaciju, prosljeđuje je dalje kroz cijeli autonomni sustav

o

Predefinirano, rute nisu

sumarizirane i Type 3 LSA je generiran za svaki subnet

o

Link-state ID je adresa

oglašene mreže

o

Ovaj tip rute je označen sa

„O IA”

LSA tip

4 – Summary LSA

·

LSA Type 4 je generiran od

strane ABR kako bi oglasio ASBR u svom području, prema svim ostalim područjima

unutar autonomnog sustava

o

Svaki ABR usmjernik koji

zaprimi ovu informaciju, prosljeđuje je dalje kroz cijeli autonomni sustav

o

Link-state ID je ID ASBR

usmjernika

o

Ovaj tip rute je označen sa

„O IA”

LSA Type

5: External LSA

·

LSA Type 5 je generiran od

strane ASBR usmjernika kako bi oglasio mreže iz drugog autonomnog sustava

o

Type 5 LSA oglašava ASBR dok

ih svi ABR prosljeđuju kroz autonomni sustav

o

Link-state ID je adresa

vanjske mreže

o

Ovaj tip rute je označen sa

„O E1” ili „O E2”

LSA Type

6: Multicast OSPF

LSA Type

7: NSSA LSA

·

LSA Type 7 je generiran od

strane ASBR unutar područja (AREA) kao što su: NSSA (Not-to-stubby-area) i

Totally-Stubby NSSA, kako bi se opisale rute redistribuirane unutar NSSA.

o

LSA type 7 se prevodi u LSA

type 5 na prvom ABR usmjerniku i kao Type 5 ostaju kroz ostatak OSPF domene

o

U usmjerničkoj tabeli ovaj

tip rute je označen sa „O N1” ili „O N2”

ASBR E1

rute - Kod E1 ruta, metrika se uvećava kako ruta putuje kroz OSPF domenu

ASBR E1

rute - Kod E2 ruta, metrika se ne mjenja kako ruta putuje kroz OSPF domenu

•E2 je

predefiniran odabir na ASBR usmjernicima

SPECIJALNI TIPOVI PODRUČJA

·

OSPF standardna područja mogu

biti i jedna od četiri tipa krajnjih (engl. Stub) područja:

o

Stub area

o

Totally stubby area

o

NSSA

o

Totally stubby NSSA

Karakteristike „Stub” i

„Totally Stubby” područja

·

Područje može postati „Stub”

ili „Totally stubby” ukoliko ima sljedeće karakteristike:

o

Nije area 0

o

Postoji samo jedan izlaz iz

tog područja

o

Ne postoji ASBR usmjernik

unutar područja

o

Područje se ne koristi kao

tranzitno niti koristi virtualne linkove

·

Svaki usmjernik unutar „Stub”

područja mora biti označen kao „stub” usmjernik uključujući ABR usmernik

·

Kod „Stub” područja, ABR

usmernik u područje ne oglašava Type 4 i Type 5 vanjske rute.

·

Kod „Totally stubby NSSA”

područja, ABR usmjernik u područje oglašava samo i jedino predefiniranu rutu

STUB Area

·

Stub područje ne prima

nikakve eksterne rute, odnosno LSA-ove Type 4 i Type 5.

·

ABR usmjernik u „Stub”

područje prosljeđuje Type 3 LSA-ove i predefiniranu rutu.

Totally Stubby Area

·

Ovaj tip područja je

definirao cisco i podržavaju ga samo cisco usmjernici

·

ABR u područje ne prosljeđuju

LSA-ove Type 3, Type 4 niti Type 5, šalje se samo i jedino predefinirana rutu,

prema tom ABR usmjerniku

NSSA

·

Slično kao i „Stub” područja

uz tu razliku što je područje spojeno na neku drugu vanjsku usmjerničku domenu.

·

Unutar područja nisu

dozvoljeni eksterne rute Type 4 i Type 5

·

Rute koje ulaze u NSSA

područje iz vana, označene su kao Type 7, te se na prvom ABR prevode u Type 5

LSA

Totally Stubby NSSA

·

Ciscovo riješenje za NSSA

·

Područje ne prima eksterne

rute (Type 4 & Type 5), niti rute iz drugih područja (Type 3)

·

ABR usmjernik ubacuje

predefiniranu rutu i jedino se ona prosljeđuje u ovaj tip područja

·

Uz predefiniranu rutu, nalaze

se još i Type 7 NSSA eksterne

Oglašavanje predefiniranih ruta

·

Oglašavanje

predefiniranihruta ovisi o tipu područja

·

Za standardna područja:

o

Usmjernicine kreiraju

predefiniranurutu automatski

o

Za generiranje predefinirane

rute, koristi se naredba default-informationoriginate

·

Za stub i totally stubby

područja:

o

ABR automatski generira

predefiniranurutu, ručno generiranje sa naredbom

default-informationoriginatenije potrebno.

·

Za NSSA područja:

o

ABR generira predefiniranu

rutu, ali ne automatski već sa naredbom area area-id nssa

default-information-originate

OSPF sažimanje putanja

·

Sažimanje između područja

(Interareasummarization)

o

ovaj tip sažimanja se događa

na ABR usmjernicima

o

sažimaju se samo putanje

unutar svakog od područja

o

ne sažimaju se putanje izvan

autonomnog sustava dobivene redistribucijom

·

Sažimanje vanjskih putanja

(Externalroutesummarization)

o

sažimaju se putanje koje su

ubačene u OSPF domenu redistribucijom

o

samo ASBR usmjerniksažima

vanjske putanje

ACL – Access Control List

·

Liste za kontrolu pristupa

·

Filtriranje:

Upravljanje IP prometom filtriranjem IP paketa

o

Dozvoliti ili zabraniti

pakete koji prolaze kroz router (ULAZE ili IZLAZE)

o

Dozvoliti ili zabraniti

pristup na VTY ulaze routera (udaljeni pristup)

o

Bez ACL, svi paketi bi mogli

slobodno putovati kroz cijelu mrežu

·

Klasifikacija:

Klasifikacija paketa prema vrsti prometa i namjeni

o

Određivanje prometa za VPN

tunel

o

Određivanje mreža koje će

biti redistribuirane

o

Određivanje prometa koji će

biti NAT-iran

Vrste ACL:

·

Standardne

ACL

o

Provjeravaju samo dolaznu

adresu (ne prepoznaju protokol)

o

Generalno dozvoljavaju il

izabranjuju sve protokole

·

Proširene

ACL

o

Provjeravaju dolaznu i

odredišnu adresu (prepoznaju protokol

o

Generalno dozvoljavaju ili

zabranjuju određeni protokol/aplikaciju

·

Dvije su metode za unos ACL:

o

Numerirane

ACLs koriste brojeve za identifikaciju

§

Numerirane standardne IPv4

liste (1–99)provjeravaju uvijete za sve IPpakete prema dolaznoj adresi.

Prošireni rang(1300–1999)

§

Numerirane proširene IPv4

liste (100–199) provjeravaju uvijete za dolaznu odredišnu adresu, specifičan

TCP/IP protokol, i odredišni port. Prošireni rang (2000–2699)

o

Nazivne

ACLs koriste opisno ime ili broj za identifikaciju

§

Nazivne ACLs koriste IP

standardne i proširene ACLs sa alfanumeričkim znakovima (imenom)-uglavnom ih je

bolje koristiti nego ostale, jer ih lakše pamtimo i dokumentiramo

Kako

Konfigurirati ACLs

·

Standardne ili proširene ACL

označavaju što se može filtrirati (ili za koje mreže radimo “match”-za npr.

Korištenje u “mapama usmjeravanja” –”Route maps”

·

Samo jedna ACL po sučelju,

protokolui smjeruje dozvoljena.

·

Redoslijed postavljanja

uvijeta kreće od prvog u listi prema zadnjem u listi, stoga je poželjno učestale

uvijete stavljati na početak liste tako da usmjernik troši manje resursa za

“čitanje” ACL

·

Zadnji uvijet u ACL je uvijek

implicitna zabrana svega, stoga svaka lista treba imati barem jednu dozvolu.

·

ACL se pišu u globalnom

konfiguracijskom modu a zatim se primjenjuju na dolazna ili odlazna sučelja.

·

ACL može filtrirati promet

koji ulazi u router i promet koji izlazi iz routera, ovisno o tome gdje je ACL

primjenjena.

·

Kada se ACL postavljaju u

mrežu:

o

Proširene ACL postavljajte

što je moguću bliže izvoru podataka

o

Standardne ACLs postavljajte

što je moguće bliže odredištu

·

Ukoliko nije konfiguriran,

brojevi sekvenci su automatski postavljeni počevši od broja 10 a

zatim se uvećavaju za 10.

KOMPLEKSNE ACL

·

Dinamičke ACL

–Korisnici su blokirani na

routeru sve dok se putem telneta ne spoje na njega

·

Refleksivne ACL

–Dozvoljavaju odlazni promet

sa mreže i graničavaju dolazni promet prema mreži, ukoliko sesija nije pokrenuta

sa lokalne mreže

·

Vremenski ovisne ACL

–Primjena ACL u određenom

periodu dana i tjedna.

NAT

– Network Address Translation

·

NAT prevodi bilo koje IP

adrese u bilo koje druge (privatne ili javne svejedno)

o

Inside local

= IP adresa unutar naše mreže

koja će se prevoditi u neku javnu

o

Inside global

= Naša javna IP adresa u koju

se prevode naše privatne IP adrese

o

Outside global

= Javna ipadresa hostana

Internetu

o

Outside Local

= Adresa hostana internetu

kako je vide računala u našoj mreži (uglavnom je ista kao i Outside global, ali

može biti i drugačija).

Tshoot NAT-a

Provjeriti:

·

Da nema ACL na ulaznim

interface-ima routera(ili da te ACL ne smetaju NAT-u)

·

Da klasifikacijska ACL

dozvoljava sve potrebne mreže (one koje trebaju ići u NAT)

·

Da ima dovoljno adresa u NAT

pool-u (ako je previše računala na jednu IP adresu moguće je da NAT ne radi kako

očekujemo)

·

Da su odgovarajući

interface-i odabrani kao unutarnji (inside-mreže koje treba NAT-iratii te mreže

se nalaze u ACL), odnosno vanjski (outside-npr..gdje se nalazi javna IP adresa u

koju se prevode privatne)

Alati i servisi za održavanje

mreže

·

Network Time service

–UDP port123, UTC defaulttime zone

·

Služi za sinkronizaciju

točnog vremena na svim uređajima u mreži što je posebno važno za logove i za

TSHOOT, ali i za stvari poput certifikata ili vremenski kontroliranog pristupa

sustavu

Logging service

·

Svi uređaji uglavnom imaju

mogućnost generiranja log poruke koje opisuju događaje na uređaju

·

Poruke se razlikuju po razini

kritičnosti (uključivanje sučelja, uspostava susjedskih odnosa, otkaz

ventilatora…)

Backup and restore

·

Ovo je ključni dio održavanja

svake mreže

·

Backupiramo konfiguracije,

software koji je na uređajima, firmwarekoji je na uređajima ,Operativni sustavi

koji su na uređajima (snapshotovi, img…)

·

Backup radimo korištenjem

FTP, SCP, HTTP, HTTPS… i sličnih protokola.nakon svake izmjene konfiguracije

·

Backup konfiguracije u FLASH

memoriju ili na ftpserver periodički (možemo i ručno)

Stvaranje “BASELINE”

·

Baselineje normalno

operativno stanje mreže

·

“Baseline” mora obuhvaćati

minimalno jedan poslovni ciklus u kojem se pojavljuju svi aspekti funkcioniranja

mreže

·

Neke od stvari koje bi

svakako bile korisne mjeriti za “Baseline” su

o

Opterečenje sučelja

(bandwidth)

o

CPU i RAM load servera i

mrežne opreme

o

Vrsta i udio pojedinog

prometa u mreži

o

Učestalost napada na važne

servise

o

Mjerenja performansi

pojedinih servisa

·

Sve ove stvari su korisne

prilikom troubleshootinga, ali također i za planiranje razvoja mrežne

infrastrukture

SNMP (Simple Network

anagementProtocol)

·

UDP port 161

·

služi za prikupljanje

parametara o stanju i performansama mreže

·

SNMP sustav se sastoji od:

o

SNMP Managera

o

SNMP agenata (mrežna oprema)

·

MIB-Management Information

Base Tree-stablasta hijerarhija koja sadrži Objectidentifiers(OID)

-----------------------------------------------------------------------------------------------------------------

****************************************************************************

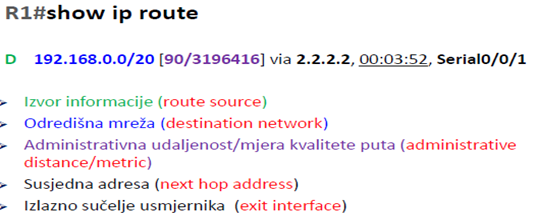

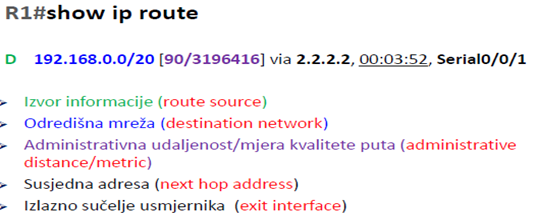

OSNOVNA STRUKTURA USMJERNIČKE TABLICE

D192.168.0.0/20[90/3196416] via 2.2.2.2,

00:03:52, Serial0/0/1

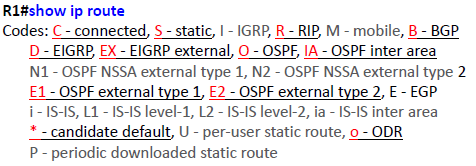

R1#show ip route

Izvorinformacije(route source)

Odredišna mreža (destination network)

Administrativna udaljenost/mjera kvalitete puta

(administrative distance/metric)

Susjednaadresa(next hop address)

Izlaznosučeljeusmjernika(exit interface)

KONFIGURACIJA STATIČKIH PUTANJA

R1(config)#ip route 172.16.3.0 255.255.255.0 10.10.10.2

KONFIGURACIJA DINAMIČKOG USMJERAVANJA-RIP

R1(config)#router rip

R1(config-router)#version 2

R1(config-router)#network 10.0.0.0

R1(config-router)#network 172.16.0.0

R1(config-router)#no auto-summary

R2(config)#router rip

R2(config-router)#version 2

R2(config-router)#network 10.0.0.0

R2(config-router)#network 192.168.0.0

R2(config-router)#network 192.168.2.0

R2(config-router)#no auto-summary

R3(config)#router rip

R3(config-router)#version 2

R3(config-router)#network 10.0.0.0

R3(config-router)#network 192.168.0.0

R3(config-router)#network 192.168.1.0

R3(config-router)#no auto-summary

R4(config)#router rip

R4(config-router)#version 2

R4(config-router)#network 10.0.0.0

R4(config-router)#network 172.16.0.0

R4(config-router)#no auto-summary

Sa network naredbom usmjernik

Oglašava određenu mrežu u routing protokol

Na tu mrežu šalje update odnosno uspostavlja vezu sa

susjedima

KONFIGURACIJA USMJERAVANJA EIGRPi OSPF

R1(config)#router ospf 1

R1(config-router)#network 10.0.0.00.0.0.255 area 0

R1(config-router)#network 172.16.0.00.0.255.255 area 0

R1(config)#router eigrp 1

R1(config-router)#network 10.0.0.00.0.0.255

R1(config-router)#network 172.16.0.00.0.255.255

R1(config-router)#no autosummary

REDISTRIBUCIJA INFORMACIJA IZMEĐU USMJERNIČKIH PROTOKOLA

R2(config)#router eigrp 1

R2(config-router)# network 10.2.3.0 0.0.0.3

R2(config-router)# redistribute ospf 1 metric 100000 10 255

1 1500

R2(config-router)# no auto-summary

R2(config)#router ospf 1

R2(config-router)# network 10.1.2.0 0.0.0.3 area 0

R2(config-router)# redistribute eigrp 1 subnets

Konfiguracija EIGRP-primjer R10

R10(config)#router

eigrp 1

R10(config-router)#no

auto-summary

R10(config-router)#network

172.16.2.0 0.0.0.255

*Apr 15

20:55:40.215: %DUAL-5-NBRCHANGE: EIGRP-IPv4 1: Neighbor 172.16.2.8 (Serial1/2)

is up: newadjacency

R10(config-router)#network

172.16.3.0 0.0.0.255

R10(config-router)#

*Apr 15

20:55:53.859: %DUAL-5-NBRCHANGE: EIGRP

Konfiguracija EIGRP-primjer R10-

R10(config)#router

eigrp 1

R10(config-router)#redistribute

static metric 100000 10 255 1 1500

Konfiguracija EIGRP-primjer R8-Summarizacija

R8(config)#interface serial 1/1

R8(config-if)#ip

summary-address eigrp 1 172.16.8.0 255.255.255.0

*Apr 15

21:05:49.907: %DUAL-5-NBRCHANGE: EIGRP-IPv4 1: Neighbor 172.16.1.9 (Serial1/1)

is resync: summaryconfigured

R8(config-if)#interface serial 1/2

R8(config-if)#ip

summary-address eigrp 1 172.16.8.0 255.255.255.0

R8(config-if)#

*Apr 15

21:06:02.559: %DUAL-5-NBRCHANGE: EIGRP-IPv4 1: Neighbor 172.16.2.10 (Serial1/2)

is resync: summary configured

Konfiguracija EIGRP-ostale naredbe

Router(config-if)#bandwidth ?

<1-10000000>

Bandwidth in kilobits

Router(config-if)#bandwidth 10000

Router(config-if)#delay ?

<1-16777215>

Throughput delay (tens of microseconds)

Router(config-if)#delay 2000

Verifikacija

Router#show ip

route

Router#show ip

eigrp neighbors

Router#show ip

eigrp topology

Router#show ip

protocols

Router#debug eigrp

fsm

EIGRP FSM

Events/Actions debugging is on

Router#debug eigrp

packets

EIGRP Packets

debugging is on

(UPDATE, REQUEST,

QUERY, REPLY, HELLO, ACK )

Redistribucija nekog usmjerničkog protokola (RIP, EIGRP)

Ako u OSPF redistribuiramo npr. RIP ili EIGRP rute

tada moramo dodati naredbu “subnets” kako bi OSPF redistribuirao

mreže bez obzira na subnet masku. Ako to ne upišemo tada OSPF redistribuira samo

mreže koje imaju subnet masku klase (A,B,C)

Npr.

Bez naredbe

subnetsneće proći 172.16.1.0 /24 ili 10.1.1.0/25, ali hoće proći

10.0.0.0/8 ili 172.16.0.0/16

Router(config-router)#redistribute eigrp 1 subnets

Primjer AREA tipova

AREA 0 i Standardna AREA

R4(config)#router ospf1

R4(config-router)#network 10.10.10.0 0.0.0.255 area 0

R4(config-router)#network 172.16.1.0 0.0.0.255 area 1

Standardna AREA

R5(config)#router ospf 1

R5(config-router)#network 172.20.1.0 0.0.0.255 area 1

R5(config-router)#default-information originate

AREA 0 i NSSA

R2(config-router)#network 10.10.10.0 0.0.0.255 area 0

R2(config-router)#network 172.16.1.0 0.0.0.255 area 51

R2(config-router)#area 51 nssa

AREA 0 i NSSA totally stubby AREA – Cisco p.

R2(config-router)#network 10.10.10.0 0.0.0.255 area 0

R2(config-router)#network 172.16.1.0 0.0.0.255 area 51

R2(config-router)#area 51 nssano-summary

AREA 0 i Stub AREA

R1(config-router)#network 10.10.10.0 0.0.0.255 area 0

R1(config-router)#network 10.10.19.0 0.0.0.255 area 99

R1(config-router)#area 99 stub

AREA 0 i totally stubby AREA – Cisco p.

R1(config-router)#network 10.10.10.0 0.0.0.255 area 0

R1(config-router)#network 10.10.19.0 0.0.0.255 area 99

R1(config-router)#area 99 stubno-summary

Konfiguracija Stub tipa area-STANDARD

R1(config-router)#area 99 stub

Konfiguracija Stub tipa area-Cisco Proprieatery

R1(config-router)#area 99 stub no-summary

Konfiguracija NSSA tipa area-STANDARD

R2(config-router)#area 51 nssa

R2(config-router)#area 51 nssa default-information originate

Konfiguracija NSSA tipa area-Cisco proprieatery

R2(config-router)#area 51 nssa no-summary

Kako Konfigurirati ACLs

Standardne ili proširene ACL označavaju što se može filtrirati (ili za koje

mreže radimo “match”-za npr.

Korištenje u “mapama usmjeravanja” –”Route maps”

Samo jedna ACL po sučelju, protokolui smjeruje dozvoljena.

Redoslijed postavljanja uvijeta kreće od prvog u listi prema zadnjem u listi,

stoga je poželjno učestale uvijete stavljati na početak liste tako da usmjernik

troši manje resursa za “čitanje” ACL

Zadnji uvijet u ACL je uvijek implicitna zabrana svega, stoga svaka lista treba

imati barem jednu dozvolu.

ACL se pišu u globalnom konfiguracijskom modu a zatim se primjenjuju na dolazna

ili odlazna sučelja.

ACL može filtrirati promet koji ulazi u router i promet koji izlazi iz routera,

ovisno o tome gdje je ACL primjenjena.

Kada se ACL postavljaju u mrežu:

Proširene ACL postavljajte što je moguću bliže izvoru podataka

Standardne ACLs postavljajte što je moguće bliže odredištu

Konfiguracija numerirane standardne ACL

Dozvoli pristup mreži 172.16.0.0 /16 prema bilo kojoj mreži dostupnoj kroz

sučelja E0 i E1

RouterX(config)# access-list 1 permit 172.16.0.0

0.0.255.255

(implicit deny all –nije vidljiv u listi) izgledao bi ovako:

(access-list 1 deny 0.0.0.0 255.255.255.255) ili

(access-list 1 deny any)

RouterX(config)# interface ethernet 0

RouterX(config-if)# ip access-group 1 out

RouterX(config)# interface ethernet 1

RouterX(config-if)# ip access-group 1 out

Konfiguracija numerirane standardne ACL

Zabrana specifičnoj mreži 172.16.4.0/24 prema bilo kojoj mreži dostupnoj kroz

sučelje E0

RouterX(config)# access-list 1 deny 172.16.4.0

0.0.0.255

RouterX(config)# access-list 1 permit any

(implicit deny all)(access-list 1 deny 0.0.0.0 255.255.255.255)

RouterX(config)# interface ethernet 0

RouterX(config-if)# ip access-group 1 out

Proširene ACL

RouterX(config)# access-list 101 deny tcp 172.16.4.0 0.0.0.255 172.16.3.0

0.0.0.255 eq 21

RouterX(config)# access-list 101 deny tcp 172.16.4.0 0.0.0.255 172.16.3.0

0.0.0.255 eq 20

RouterX(config)# access-list 101 permit ip any any

(implicit deny all)

(access-list 101 deny ip 0.0.0.0 255.255.255.255 0.0.0.0 255.255.255.255)

RouterX(config)# interface ethernet 0

RouterX(config-if)# ip access-group 101 out

Zabrana FTP prometa sa mreže 172.16.4.0 prema mreži 172.16.3.0 kad promet izlazi

iz sučelja E0

Dozvola za sav preostali promet

Proširene ACL

RouterX(config)# access-list 101 deny tcp 172.16.4.0

0.0.0.255 any eq 23

RouterX(config)# access-list 101 permit ip any any

(implicit deny all)

RouterX(config)# interface ethernet 0

RouterX(config-if)# ip access-group 101 out

Zabrana Telnet prometa sa mreže 172.16.4.0 kad promet izlazi iz sučelja E0

Dozvola za sav preostali promet

Nazivne ACL (named ACL)

Zabrana specifičnog hosta

RouterX(config)#ip access-list standard troublemaker

RouterX(config-std-nacl)#deny host 172.16.4.13

RouterX(config-std-nacl)#permit 172.16.4.0 0.0.0.255

RouterX(config-std-nacl)#interface e0

RouterX(config-if)#ipaccess-group troublemaker out

Nazivne ACL (named ACL)

Zabrana telneta sa specifične mreže

RouterX(config)#ipaccess-list extended badgroup

RouterX(config-ext-nacl)#deny tcp172.16.4.0 0.0.0.255 any eq23

RouterX(config-ext-nacl)#permit ipany any

RouterX(config-ext-nacl)#interface e0

RouterX(config-if)#ipaccess-group badgroup out

Konfiguracija DHCP

R1(config)#ip dhcp excluded-address 192.168.10.1 192.168.10.10

R1(config)#ip dhcp excluded-address 192.168.10.100 192.168.10.254

R1(config)#ip dhcp pool LAN-POOL-1

R1(dhcp-config)#network 192.168.10.0 255.255.255.0

R1(dhcp-config)#default-router 192.168.10.1

R1(dhcp-config)#dns-server 8.8.8.8

R1(dhcp-config)#option 150 ip 192.168.10.1

R1(dhcp-config)# end

Konfiguracija DHCP relay

R1(config)#interfacefa 0/0

R1(config-if)#ipadd192.168.10.1 255.255.255.0

R1(config-if)#iphelper-address172.16.20.254

R1(config-if)#exit

OutsideLocal

Na R2 konfiguriram NAT

Ip nat inside source static 10.1.1.1 193.100.103.1

Ip nat outside source static 193.200.203.1 192.168.12.2

zatim pingams R1 koristeći sourcelo0

R1#ping 208.0.0.3 solo0

Typeescapesequenceto abort.

Sending5, 100-byte ICMP Echosto 208.0.0.3, timeoutis2 seconds:

Packetsentwitha sourceaddressof10.1.1.1

!!!!!

Successrate is100 percent(5/5), round-tripmin/avg/max= 12/19/28 ms

provjerim translacije na R2

R2#sh ipnat trans

Pro Insideglobal InsidelocalOutsidelocalOutsideglobal

---------192.168.12.2193.200.203.1

-193.100.103.1 10.1.1.1 ------

ovo je moguće samo ako radimo prevođenje neke javne IP adrese u neku našu

privatnu koja je dostupna unutar naše mreže...dakle prevođenje u oba smjera.

"Outsidelocaladdress—TheIP

addressofanoutsidehostas itappearsto

theinsidenetwork.Notnecessarilya legitimateaddress, itisallocatedfromanaddressspaceroutableon

theinside."

PRIMJER STATIČNOG NAT-a

R1(config)#interfacefa0/0

R1(config-if)#ipnatinside

R1(config-if)#exit

R1(config)#interfacefa0/1

R1(config-if)#ipnatoutside

R1(config-if)#exit

R1(config)#ipnatinsidesourcestatic192.168.1.254

89.100.200.254

Provjerufunkcionalnosti(telnetsaserveraprema8.8.8.8)radimonaredbom:

R1#showipnattranslations

ProInsideglobalInsidelocalOutsidelocalOutsideglobal

tcp89.100.200.254:1025192.168.1.254:10258.8.8.8:238.8.8.8:23

PRIMJER STATIČNOG NAT-a

(portforwarding)

R1(config)#ip nat inside source static

tcp 192.168.1.254 80 89.100.200.254 80

89.100.200.254

je javna IP adresa iz našeg adresnog prostora koji smo zakupili ili dobili na

raspolaganje

PRIMJER dinamičkog NAT-a

R1(config)#ipnat poolTEST_POOL 89.100.200.241 89.100.200.250

netmask255.255.255.240

R1(config)#interfacefa0/0

R1(config-if)#ipnatinside

R1(config-if)#exit

R1(config)#interfacefa0/1

R1(config-if)#ipnatoutside

R1(config-if)#exit

R1(config)#access-list2permit192.168.10.00.0.0.255

R1(config)#ipnatinsidesourcelist2poolTEST_POOL

Svrha Netmask255.255.255.240 je „provjera-verifikacija ” raspona adresa u koje

će usmjernik prevoditi. Ne dozvoljava korištenje 1.i zadnje adrese u zadanoj

mreži i osigurava da je cijeli raspon zaista i korišten

Network Time service–UDP port123, UTC defaulttime zone

R1(config)#ntpserver 161.53.123.5

R1#Show ntpassociation

R1#Show ntpassociationdetail

R1#Show ntpstatus

R1#show clock–treba nekoliko minuta za sinkronizaciju

Logging service

R2(config)#logginghost10.123.222.44

R2(config)#loggingtrap 7 (po defaultudebugse ne šalje)

R2(config)#loggingdiscriminator(kako bi onemogućili neke loggporuke…npr“%FAN-3-FAN_FAILED:

Fans had a rotation error reported“

Backup andrestore

Ovo je ključni dio održavanja svake mreže Backupiramo konfiguracije, software

koji je na uređajima, firmwarekoji je na uređajima ,Operativni sustavi koji su

na uređajima (snapshotovi, img…) Backup radimo korištenjem FTP, SCP, HTTP,

HTTPS… i sličnih protokola.nakonsvake izmjene konfiguracije

Primjer backupa running-configkorištenjem ftpprotokola i FileZilla FTP servera

R2#copy running-configftp://cisco:class@10.123.222.44/R2_1

Addressornameofremotehost[10.123.222.44]?

Destinationfilename[R2_1]?

WritingR2_1 !

1510 bytescopiedin1.344 secs(1124 bytes/sec)

R2#

cisco=usernamekreiran

na Filezillaserveru

class=lozinka

kreirana za useraciscona Filezillaserveru

10.123.222.44=

IP adresa FileZilla servera

R2_1=

ime konfiguracijske datoteke

R2(config)#ipftpusernamecisco

R2(config)#ipftppassword class

R2#copy running-configftp://10.123.222.44/R2_backup

Addressornameofremotehost[10.123.222.44]?

Destinationfilename[R2_backup]?

WritingR2_backup

!

1785 bytescopiedin0.948 secs(1883 bytes/sec)

R2#

R2#copy running-configtftp:

Addressornameofremotehost[]? 10.123.222.44

Destinationfilename[r2-confg]? R2_backup_tftp

!!

1785 bytescopiedin0.580 secs(3078 bytes/sec)

R2#

Backup konfiguracije u FLASH memoriju ili na ftpserver periodički (možemo i

ručno)

R2(config)#archive

R2(config-archive)#pathftp://10.123.222.44/$h-config

R2(config-archive)#time-period 1280

R2(config-archive)#write-memory

R2(config-archive)#

R2#show archive

Themaximumarchiveconfigurationsallowedis14.

Thenextarchivefile willbenamedftp://10.123.222.44/R2-config-5

Archive# Name

1

ftp://10.123.222.44/R2-config-0

2

ftp://10.123.222.44/R2-config-1

3

ftp://10.123.222.44/R2-config-2

4

ftp://10.123.222.44/R2-config-3

R2#configure replaceftp://10.123.222.44/R2-config-1list

Zadnja naredba služi za rollbackkonfiguracije na zadnju koja nam odgovaralist-daje

ispis razlika u konfiguraciji

MaintainanceandTSHOOT tools

SPAN (SwitchedPort Analyzer):

SW1(config)#monitor session1 sourceinterfaceFastEthernet1/1

SW1(config)#monitor session1 destinationinterfaceFastEthernet1/8

SW1(config)#exit

SW1#show monitor

SW1#show monitor session1

RSPAN (RemoteSwitchedPort Analyzer):

SW2(config-vlan)#nameRSPAN_VLAN

SW2(config-vlan)#remote-span

SW2(config-vlan)#exit

SW2(config)#monitor session2 sourceinterfaceFastEthernet1/2

SW2(config)#monitor session2 destinationremotevlan100

SW1(config)#vlan100

SW1(config-vlan)#nameRSPAN_VLAN

SW1(config-vlan)#remote-span

SW1(config-vlan)#exit

SW1(config)#monitor session2 sourceremotevlan100

SW1(config)#monitor session2 destinationinterfaceFa1/8

SW1(config)#

SNMP:

R1(config)#snmp-server communityprtgRORO

R1(config)# snmp-server communityprtgRWRW

R1(config)# snmp-server trap-sourceFastEthernet0/0

R1(config)#snmp-server enabletraps

R1(config)# snmp-server host192.168.1.10 version2c prtgRO

Netflow(Jflowza Juniper):

Dijagnostički alat koji prikuplja podatke o tokovima prometa kroz uređaj

bazirano na:

•

IP source address

•

IP destination address

•

Source port

•

Destination port

•

Layer 3 protocol type

•

Class of Service

•

Router or switch interface

R1(config)#intfa 0/0

R1(config-if)#ipflowingress

R1(config-if)#ipflowegress

R1(config-if)#exi

R1(config)#ipflow-exportsourcefa 0/0

R1(config)#ipflow-exportver9

R1(config)#ipflow-exportdestination192.168.0.22 9996

R1(config)#

-------------------------------------------------------------------------------------------------------

**********************************************************************

OSNOVNA KONFIGURACIJA

hostname

enable secret class

exit

copy running-config startup-configuration

no ip domain-lookup

line vty 0 15

password cisco

login

line console 0

password cisco

login

exit

clock set 10:00:00 12 March 2016

________________________________________________________________________________________________

Konfiguracija naziva

enable

conf t

hostname D1

pristup priviledged modu

enable secret class

pristup telnet

line vty 0 4

enable password vspr

pristup konzolnoj liniji 0

line con 0

enable password cisco

sve zajedno:

enable

conf t

hostname A9

enable secret class

line vty 0 4

enable password vspr

line con 0

enable password cisco

exit

write memory

_____________________________________________________________________________________________________

VLANOVI

configuracija VLAN-ova

enable

class

configure terminal

vlan 5

name onkologija

no shutdown

dodavanje prtova na VLAN

interface

switchport access vlan

Switch>

Switch>en

Switch#conf t

Switch(config)#vlan 5 -Kreiranje VLAN-a

Switch(config-vlan)#name ONKOLOGIJA --davanje imena VLAN-u

Switch(config-vlan)#exit

Switch(config)#interface range fa 0/5-10 --ulazak u više sučelja od jednom

Switch(config-if-range)#switchport mode access --konfiguracija porta kao

pristupnog (access)

Switch(config-if-range)#switchport access vlan 5 --konfiguracija porta da

pristupi određenom VLAN-u

Switch(config-if-range)#exit

Switch(config)#interface gi 1/1

Switch(config-if)#switchport mode trunk --konfiguracija porta kao TRUNK da nosi

promet sa svih VLAN-ova (ovo su veze između preklopnika i prema usmjerniku koji

usmjerava promet između VLAN-ova)

Switch(config-if)#switchport trunk native vlan 99 --konfiguracija native VLAN-a

(mora biti isto na svim preklopnicima koji se povezuju trunk linkovima